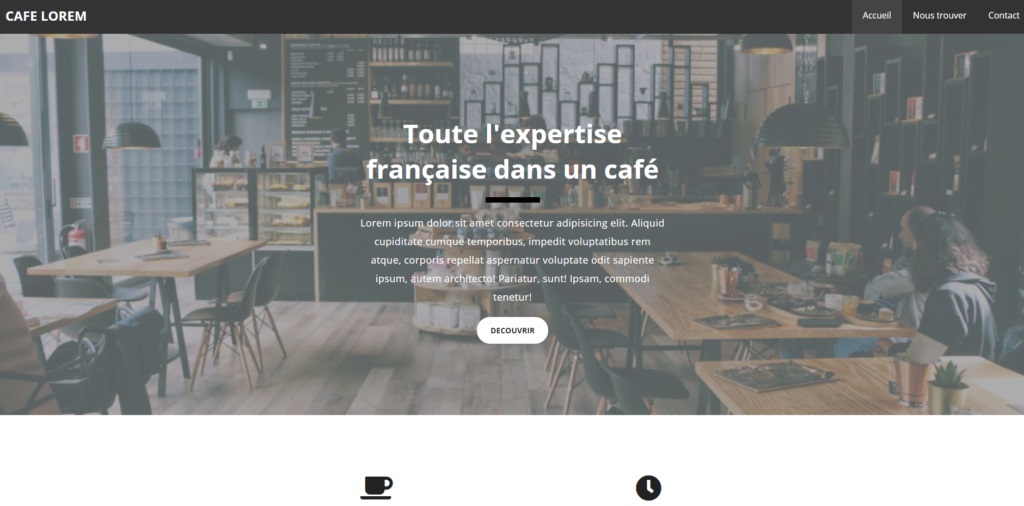

Template type café/restaurant, moderne et sobre

Avec une première détection en juin 2021 et jusqu'en novembre 2022, le FBI indique que le groupe de ransomware Hive a fait plus de 1 300 victimes dans le monde et a reçu environ 100 millions de dollars en paiements de rançons. Même si cela ne veut pas dire que toutes les victimes ont cédé au chantage des cybercriminels.

Reste que les attaquants avec Hive, qui fonctionne sur le modèle d'un ransomware en tant que service (RaaS ; Ransomware as a Service) à la manière de LockBit par exemple, sont pervers.

Un bulletin d'alerte de l'Agence de cybersécurité et de sécurité des infrastructures des États-Unis (CISA ; Cybersecurity and Infrastructure Security Agency) indique que les attaquants réinfectent des victimes ayant restauré leurs systèmes informatiques sans payer une rançon.

Le cas échéant, la réinfection peut se faire avec le ransomware Hive ou une autre variante de ce ransomware. Les cibles de Hive sont principalement des entreprises dans divers secteurs, avec toutefois une prédilection pour le domaine de la santé. Des attaques par ransomware Hive auraient aussi frappé la France.

Le groupe de ransomware Hive pourrait être lié d'une certaine manière à Conti qui a été démantelé. Dans un rapport publié l'été dernier, Microsoft avait noté que des affiliés ayant déployé le ransomware Conti ont opté pour des charges utiles d'un RaaS comme Hive.

Par ailleurs, des membres connus de Conti ont travaillé simultanément pour Hive au cours d'une période d'au moins six mois à partir de novembre 2021.

L'alerte de la CISA publie des indicateurs de compromission, techniques et autres procédures mises au jour par les autorités dans le cadre des enquêtes sur des attaques par ransomware Hive. Des informations utiles pour détecter une activité malveillante en rapport avec Hive, voire pour éviter une réinfection.

The Hackers News souligne notamment la mise en évidence de l'exploitation des vulnérabilités ProxyShell dans Microsoft Exchange Server comme point d'accès initial, l'arrêt de processus associés à des moteurs antivirus et des sauvegardes de données, la suppression de journaux d'événements Windows.

Les chercheurs du Threat Intelligence Center de Microsoft avaient en outre alerté cette année au sujet d'une mise à niveau de Hive, avec une migration de son code du langage de programmation Go vers Rust pour échapper à une détection et avec des méthodes de chiffrement plus complexes.

Aucun commentaire n'a été posté pour l'instant.